Ver Practica sobre Esteganografía.

sábado, 16 de mayo de 2015

Esteganografía

Según la wikipedia “La esteganografía es la rama de la criptología que trata sobre la ocultación de mensajes, para evitar que se perciba la existencia del mismo.”

Ver Practica sobre Esteganografía.

Ver Practica sobre Esteganografía.

PLANTEAMIENTO DEL PROBLEMA - Entidad Educativa Golden

PLANTEAMIENTO DEL PROBLEMA

La

entidad educativa Golden reconocida empresa del sector educativo dirigida por

la Dra. Raquel Sanders ha mostrado en los últimos meses gastos excesivos en

material de papelería para su entidad, la Dra. Sanders giró los dineros del mes

de febrero de 2015 de acuerdo al reporte realizado en una hoja de cálculo

llamado 20150116_103619_Listado_precios_proveedores_insumos_oficina.xlsx

que le envía su amiga y funcionaria la Sra. Dora Michel para que realice las

compras correspondientes de ese mes. También comenta la Dra. Sanders que

inexplicablemente su listado de empresas de la zona franca se perdió de su

computador de trabajo siendo la única copia que se tenía de dicha información y

con la que contaba para realizar alianzas educativas en su región. La Dra.

Sanders en su confusión no se explica cómo se perdió la información de las

empresas ya que todo se maneja en una red computacional con privilegios.

Algo

que ha llamado la atención, es que, se ha observado a la Sra. Michel algunas

veces en los café internet cercanos a la entidad educativa donde confluyen

muchos estudiantes de varias universidades algo sospechoso porque la

funcionaria tiene oficina propia en la entidad educativa Golden.

En su

afán de observar los pasos de su funcionaria la Dra. Sanders comenta el caso a

sus ingenieros de la entidad los cual proceden acertadamente a comentar el caso

a las autoridades quienes avalan la realización de una imagen binaria del disco

duro de la funcionaria Dora Michel la cual se resguarda bajo un protocolo

adecuado de cadena de custodia con registro

SHA1: 551bb28deb960af92fd0bf08258b9d8d6fbde091

Link descarga:

Que quedó en manos de los peritos

informáticos para su análisis

PREGUNTAS DEL CASO

El grupo de peritos

informáticos (grupo colaborativo) los cuales tiene la imagen a examinar deben

proceder con lo siguiente:

Realizar un informe técnico únicamente con los

siguientes criterios que permitan

esclarecer el caso.

· Identificar el sistema operativo y las

acciones a realizadas para preservar la información de la imagen suministrada.

·

¿Qué cuidados se aplicaron en la

evidencia entregada?

·

¿Cómo se obtuvo de la

reconstrucción de la secuencia del ataque?

·

¿Qué aspectos se tuvieron en

cuenta para la preparación del análisis de la imagen suministrada?

·

¿Qué se determinó como tipo de

ataque realizado?

·

Informe de Análisis de la

evidencia recolectada: buscar todos los archivos que se involucran con el caso

que pudieron ser renombrados, creados o modificados, valor del fraude realizado

en el mes de febrero, correos enviados y destinatarios

·

Conclusiones de los hallazgos,

pruebas, determinación de responsabilidades o no de la inculpada

Utilice

Autopsy para verificar la evidencia. (Versión Windows o Linux a su gusto)

SOLUCIÓN PREGUNTAS DEL CASO

Haciendo un resumen de lo que

va del caso hasta ahora hicimos

la fase de identificación del objeto que se va a investigar en este caso

es el disco duro de la funcionaria Dora Michel con base a la solicitud

forense realizada a la Dra. Raquel Sanders donde ella nos da información sobre

el caso y características del equipo con base a unos formularios que ella

diligencia para tener mejor información del caso, también se hizo la fase de validación y preservación

en cual hicimos una imagen exacta del

contenido de la evidencia que es el disco

duro de esta funcionaria y le asignamos un código SHA1: 551bb28deb960af92fd0bf08258b9d8d6fbde091 ayudados con programas

como OSFORENSICS esto con el fin de

evitar que persona no autorizado de nuestra organización, manipule la evidencia

a favor de la funcionaria investigada.

Ahora

vamos a proceder a la fase de análisis de la evidencia, esta fase es la que

toma más tiempo pero es la que da los resultados en la investigación del caso dada,

para esto vamos a usar el programa AUTOPSY de Windows, para proceder a analizar

la imagen de disco que tenemos en custodia

Vamos

a mostrar unas imágenes de cómo el

AUTOPSY procede a analizar la imagen binaria del disco duro a analizar:

Como

primera medida abrimos el programa AUTOPSY, le colocamos un nombre al caso y

ese caso lo guardamos en una ubicación de nuestro equipo que usamos en nuestra

organización para guardar las imágenes de disco a analizar

·

Luego procedemos a enumerar el caso y colocamos en examinador el

nombre de un funcionario de nuestra organización que procederá con el análisis:

·

Luego seleccionamos que

queremos analizar una imagen de disco que ya tenemos resguarda anteriormente en

nuestro equipo base y su ubicación donde tenemos guarda la copia binaria:

·

Aquí podemos observar la imagen binaria del disco duro dela

funcionaria investigada, la seleccionamos para que nuestro programa comience a

hacer el respetivo análisis:

Una vez el

programa ha terminado de hacer el análisis podemos ver en la parte izquierda de la siguiente

imagen, un árbol de directorios con características de la imagen binaria

analizada, para más adelante nuestro equipo procederá a revisar esas

características y ayudar a dar respuesta

a las preguntas del caso de la funcionaria.

· Identificar el sistema operativo y las

acciones a realizadas para preservar la información de la imagen suministrada.

Como primera medida tenemos que

aislar la zona donde está la evidencia es decir aislar la oficina de la funcionaria investigada ya

que aparte del computador como tal podemos encontrar documentos, notas escritas

a mano memorias USB, CD, DVD entre otros que nos ayudaran a investigar el caso

y restringir el acceso a personas no autorizadas en especial la persona

sospechosa, ya que al acceder a la

oficina podría borrar información o adulterarla, incluso dañar el computador

que se va investigar, revisamos las conexiones del equipo si están en buen

estado o el equipo esta prendido en ese momento, hacer una documentación del

estado inicial de la máquina, una forma de hacerlo sería tomarle fotos al

monitor del computador investigado mostrando en la foto lo que se ve en pantalla y anotar los programas en ejecución,

dado caso proceder a apagar la maquina

retirando el cable de alimentación de la pared.

Si miramos con calma lo hecho por la herramienta AUTOPSY es decir

mirando los archivos cuidados y las características de este programa nos puede

decir el sistema operativo, ver la siguiente imagen:

En la parte izquierda de la foto donde está el rectángulo de borde

verde podemos ver que la imagen binaria tiene las carpetas distribuidas como

cualquier Windows, si le damos clic a la carpeta desktop y miramos los archivos

que están en la parte derecha aparece uno con el nombre desktop.ini al

seleccionarlo miramos la información que está dentro del rectángulo con borde

rojo y vemos que una de las rutas de

acceso a ese archivo es system32, el cual es una carpeta características de los

Windows .

· ¿Qué cuidados se aplicaron en la evidencia

entregada?

Para hacer la recolección de la información se debe tener en

cuenta la severidad y categoría del caso que se está analizando y así lograr

determinar que evidencias se deben recolectar; estableciendo la importancia y

contundencia de cada una de las evidencias que tomadas.

Para realizar lo anteriormente dicho debemos mantener intactos

todos y cada uno de los hallazgos encontrados en la escena del crimen. Dentro

de los cuidados que se tuvieron en cuenta en la recolección, fue la creación y verificación

de copias de los medios informáticos que serán analizados durante la investigación;

a continuación se creó la documentación donde quedó plasmada la información de

los procedimientos y herramientas que se utilizaron en el análisis de la

información recolectada. Además de esto se realizó un informe y presentación de

los resultados de la investigación; los cuales serán entregados a la entidad

educativa Golden.

Para la realización de todo esto

debimos tener en cuenta que la cadena de custodia de las evidencias

encontradas debió ser las más rigurosa, para que no haya ninguna alteración de

la misma y por último se realizó una auditoria a todas y cada uno de las

actividades realizadas durante el desarrollo de la investigación, para

garantizar los resultados obtenidos en todo el proceso de análisis forense.

·

¿Cómo se obtuvo de la

reconstrucción de la secuencia del ataque?

Tendremos que crear una línea temporal de sucesos

procurando recopilar información

sobre los ficheros como:

-Marcas

de tiempo MACD (fecha y hora de modificación, acceso, creación y borrado).

-

Ruta completa.

-

Tamaño en bytes y tipo de fichero.

-

Usuarios y grupos a quien pertenece.

-

Permisos de acceso.

- Si

fue borrado o no.

Ordenando

los archivos por sus fechas MACD, esta primera comprobación, aunque simple, es

muy interesante pues la mayoría de los archivos tendrán la fecha de instalación

del sistema operativo, por lo que un sistema que se instaló hace meses y que

fue comprometido recientemente presentará en los ficheros nuevos, fechas MAC

muy distintas a las de los ficheros más antiguos, para mirar la línea de tiempo

en AUTOPSY se ve de esta manera:

Esta

opción la buscamos en la barra superior del programa donde dice tools y luego

le damos clic a la opción timeline.

Con

el programa AUTOPSY tenemos que buscar

ficheros y directorios que han sido creados, modificados o borrados

recientemente o instalaciones de programas posteriores a la del sistema

operativo y que además se encuentren en rutas poco comunes, la mayoría de los

atacantes y sus herramientas crearán directorios y descargarán sus

“aplicaciones” en lugares donde no se suele mirar, como por ejemplo en los

directorios temporales.

Para guiarnos nos centraremos primero en buscar los archivos de sistema

modificados tras la instalación del sistema operativo, averiguar después la

ubicación de los archivos ocultos, de qué tipo son, identificar también los

archivos borrados o LOGS que es un registro oficial de eventos durante un rango

de tiempo en particular, lo usamos

para revisar datos o información sobre quién, qué, cuándo,

dónde y por qué un evento ocurre para un dispositivo o aplicación, también con ayuda del programa AUTOPSY al revisar la sección de los archivos

borrados, intentar recuperar su contenido, anotar su fecha de borrado compararla con la actividad del resto de los

archivos, ya con esto tendremos indicio de las acciones que hizo la funcionaria,

por ejemplo veamos la siguiente foto:

Si vemos la foto en el recuadro

con borde verde podemos ver la sección donde están los archivos borrados, si

los seleccionamos podemos ver en la

parte derecha de la foto recuadro borde rojos los archivos eliminados y sus

características a partir de aquí tenemos que revisar los archivos con más detalle,

para poder probar si la funcionaria investigada elimino algún archivo del

equipo y que tiene información relevante para investigar el caso.

·

¿Qué aspectos se tuvieron en

cuenta para la preparación del análisis de la imagen suministrada?

Al iniciar la investigación

el equipo forense adecuo el sitio donde se va a desarrollar el proceso, iniciando

en realizar una copia o copias exactas de la imagen recolectada como evidencia

para evitar el daño de los discos originales; estas imágenes deben ser montadas

en el equipo tal cual estaban montadas en el sistema que recibió el ataque. Para hacer un análisis efectivo debemos tener

como mínimo dos estaciones de trabajo.

En la primera estación

debemos tener dos discos duros; en uno de los cuales se instalara un sistema

operativo que tendrá la función de anfitrión y que servirá de plataforma para

el estudio de todas y cada una de las evidencias. Y en el otro guardaremos las

imágenes que tomamos como evidencia del equipo atacado, teniendo en cuenta que

el sistema de archivos del disco duro debe ser idéntico al del disco duro del

equipo atacado.

En la segunda estación

de trabajo instalaremos la imagen recolectada como evidencia; donde debemos

tener en cuenta que el sistema operativo debe quedar configurado exactamente

como estaba en la maquina atacada.

Al tener esta

infraestructura montada se comenzara a analizar las evidencias, de tal manera

que logremos crear una línea de tiempo en donde se recopilara de manera

cronológica, los eventos o acciones que se realizaron en el equipo atacado. La

idea de realizar este proceso es la de buscar tanto ficheros como directorios que

hayan sido creados, modificados o borrados durante el ataque; además de esto se

hará un rastreo de los programas que se instalaron posteriormente a la

instalación del sistema operativo. Teniendo en cuenta que debemos analizar

todos los ficheros ya que los atacantes crearan rutas poco convencionales para

instalar sus aplicaciones con el objetivo de no ser detectados.

·

¿Qué se determinó como tipo de

ataque realizado?

Artículo

269D: Daño Informático. El que, sin estar facultado para ello, destruya, dañe,

borre, deteriore, altere o suprima datos informáticos, o un sistema de

tratamiento de información o sus partes o componentes lógicos, incurrirá en

pena de prisión de cuarenta y ocho (48) a noventa y seis (96) meses y en multa

de 100 a 1.000 salarios mínimos legales mensuales vigentes.

Artículo

269F: Violación de datos personales. El que, sin estar facultado para ello, con

provecho propio o de un tercero, obtenga, compile, sustraiga, ofrezca, venda,

intercambie, envíe, compre, intercepte, divulgue, modifique o emplee códigos

personales, datos personales contenidos en ficheros, archivos, bases de datos o

medios semejantes, incurrirá en pena de prisión de cuarenta y ocho (48) a

noventa y seis (96) meses y en multa de 100 a 1000 salarios mínimos legales

mensuales vigentes.

·

Informe de Análisis de la

evidencia recolectada: buscar todos los archivos que se involucran con el caso

que pudieron ser renombrados, creados o modificados, valor del fraude realizado

en el mes de febrero, correos enviados y destinatarios

Si

revisamos los archivos eliminados podemos ver que el archivo de la zona franca

se encuentra eliminado ver imagen:

Esto es lo que nos aparece en la

sección metadata (si le damos clic a esa pestaña, ver imagen anterior),

indicando características del archivo como su fecha de acceso (accesed),

creación (created), modificado (changed):

|

Name

|

/img_551bb28deb960af92fd0bf08258b9d8d6fbde091.img/Downloads/lista-empresas-zona-franca.xls

|

|

Type

|

File

System

|

|

Size

|

264704

|

|

File

NameAllocation

|

Unallocated

|

|

MetadataAllocation

|

Allocated

|

|

Modified

|

2015-03-05

13:04:42 COT

|

|

Accessed

|

2015-03-16

14:53:01 COT

|

|

Created

|

2015-03-16

14:43:08 COT

|

|

Changed

|

2015-03-16

14:46:15 COT

|

|

MD5

|

7cf4250840d9d2baa375ab2cafa8aa56

|

|

Hash

LookupResults

|

UNKNOWN

|

|

Internal

ID

|

56

|

Si miramos la sección donde

dice office (21) (ver en la imagen recuadro verde) y le damos clic vemos que aparece

el archivo:

20150116_103619_Listado_precios_proveedores_insumos_oficina.xlsx podemos ver en esta

imagen el recuadro con borde negro las propiedades que aparecen en metadata

como cuando fue accedido, modificado, creado etc…

Estos son los datos que

aparecen en la sección de metadata

con respecto a las fechas del archivo en cuanto a modificación, accesos y

cambios.

|

Modified

|

2015-03-06

15:14:19 COT

|

|

|

Accessed

|

2015-03-16

14:43:31 COT

|

|

|

Created

|

2015-03-16

14:43:09 COT

|

|

|

Changed

|

2015-03-09

15:53:20 COT

|

|

Esto

nos indica que ese archivo efectivamente ha sido modificado y para confirmar

todo esto si observamos el archivo llamado lulu.gif que se encuentra en el ítem

de resultados en específico en extracción de contenido, vemos que el archivo

efectivamente ha sido modificado ya que contiene la información de la entidad

educativa Golden.

Adicionalmente

a lo anteriormente analizado, si revisamos la carpeta de descargas encontramos

el archivo de lista de empresas zona franca.

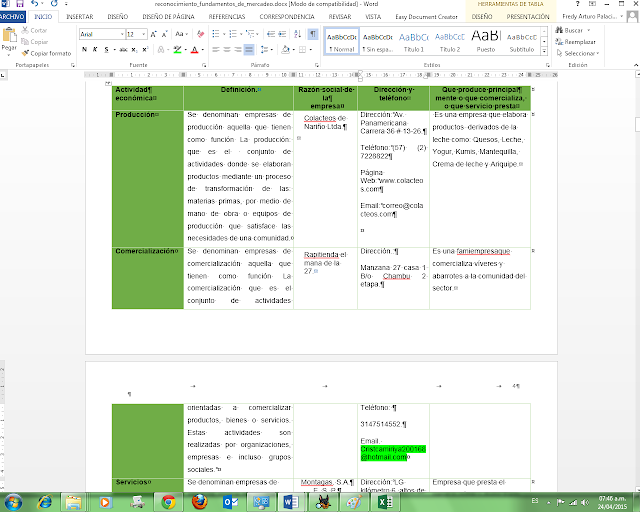

También

vemos que la funcionaria al usar sus

correos envió dentro de un archivo

llamado reconocimiento_fundamentos_de_mercadeo-1.docx información sobre 20150116_103619_Listado_precios_proveedores_insumos_oficina.xlsx ver siguiente foto:

Si miramos

esta foto con más detalle vemos que en el recuadro de borde verde vamos a

revisar los correos de la funcionaria y

vemos cada uno de los documentos que aparecen ahí vemos que en el que esta

demarcado con azul y al revisar lo que aparece en la sección text, si seguimos

bajando en la sección text vemos que

aparece el listado de proveedores de insumos ya mencionado en el caso.

Asi se ve ese archivo si seguimos bajando en la sección text.

Y esto es que lo nos aparece en la sección metadata en cuanto a

sus fechas de modificación:

|

Metadata

Allocation

|

Allocated

|

|

Modified

|

2015-03-16

15:04:21 COT

|

|

Accessed

|

2015-03-16

15:04:21 COT

|

|

Created

|

2015-03-16

14:43:08 COT

|

|

Changed

|

2015-03-16

15:04:22 COT

|

|

MD5

|

6f6d4c332673cfe599988839231a3fdb

|

|

Hash

Lookup Results

|

UNKNOWN

|

|

Internal

ID

|

59

|

Si

observamos la siguiente imagen, podemos apreciar el correo electrónico (Cristcamiriya200168@hotmail.com)

al cual fue enviada la información de las empresas dentro del archivo reconocimiento_fundamentos_de_mercadeo-1.docx.

Por la

extensión del archivo reconocimiento_fundamentos_de_mercadeo-1.docx,

podemos deducir que fue creado en un editor de texto Office 2010 o una versión

posterior.

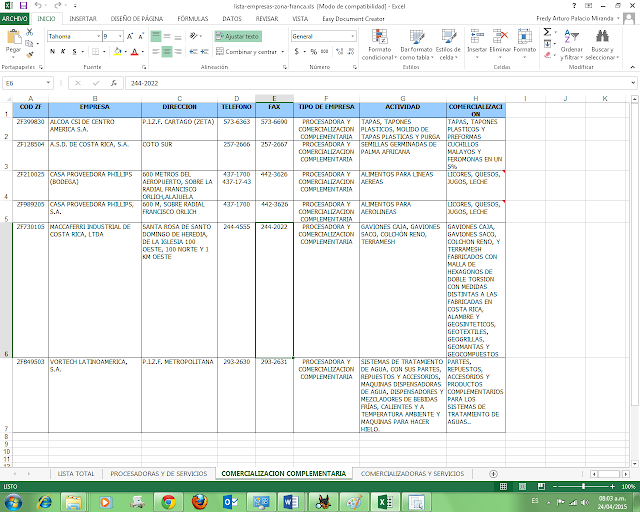

Observando

el archivo lista-empresas-zona-franca.xls, se puede decir que fue creado en

Office 2007 o posterior.

Los dos

archivos llamados reconocimiento_fundamentos_de_mercadeo-1.docx y lista-empresas-zona-franca.xls

son archivos que normalmente se editan o se crean bajo sistema operativo

Windows por su fácil manejo de ventanas.

Si

extraemos el archivo reconocimiento_fundamentos_de_mercadeo-1.docx y buscamos

dentro de este el correo electrónico Cristcamiriya200168@hotmail.com,

encontramos que este pertenece a una famiempresa llamada Rapitienda el mana de

la 27, que se dedica a comercializar víveres y abarrotes a la comunidad del

sector.

Extrayendo

el archivo lista-empresas-zona-franca.xls de la imagen, abriéndolo observamos

que tiene cuatro hojas de cálculo llamadas LISTA TOTAL, PROCESADORAS Y DE

SERVICIOS, COMERCIALIZACION COMPLEMENTARIA y COMERCIALIZADORAS Y SERVICIOS,

haciendo un recorrido por estas hojas de cálculo se puede apreciar su contenido

donde las hojas llamadas PROCESADORAS Y DE SERVICIOS, COMERCIALIZACION

COMPLEMENTARIA y COMERCIALIZADORAS Y SERVICIOS, son clasificación de LISTA TOTAL.

Si extraemos

de la imagen del disco el archivo encontrado llamado lulu.gif, el tratar de

abrirlo con la extensión .gif nos trata de mostrar su contenido en ventana del

navegador. Como no es posible ver su contenido se cambia al archivo lulu.gif

por lulu.xls, teniendo una respuesta positiva pues al abrir el archivo se puede

apreciar el mismo contenido del archivo llamado lista-empresas-zona-franca.xls,

lo que indica que el archivo lulu

fue renombrado con extensión de archivo imagen para pasar desapercibido.

Haciendo

una búsqueda por textos en la Imagen RAW del HDD cargada podemos apreciar que

al buscar insumos de oficina encontramos la siguiente similitud:

Donde

podemos apreciar los archivos utilizados para sacar la información confidencial de las compras de papelería que

ha tenido la entidad.

A

continuación también observamos los movimientos que se realizaron con los

archivos descargados y modificados para extraer la información de la compras.

El archivo descargado inicialmente es un trabajo colaborativo de la

universidad, pero después es eliminado y reemplazado por uno con él la

información de las compras al final del mismo.

Conclusiones

de los hallazgos, pruebas, determinación de responsabilidades o no de la

inculpada.

Dentro del análisis realizado a las evidencias recolectadas en el

caso en mención, se lograron determinar las siguientes conclusiones:

INFORME DE INVESTIGACIÓN PRESENTADO A LA EMPRESA CUATRO RUEDAS

INFORME DE INVESTIGACIÓN PRESENTADO A LA

EMPRESA CUATRO RUEDAS

DESCRIPCION DEL DELITO

COMETIDO

El Sr. Pepito Pérez de

la empresa CUATRO RUEDAS dedicada a la distribución al por mayor de repuestos

para vehículos, detecto el día 30 de Septiembre del 2014que un archivo de Excel

que se encontraba alojado en el computador PC micro torre G1 200 HP que sirve

como host de almacenamiento central de su oficina ya no existe. Este archivo

contenía información muy delicada de proveedores y clientes de la empresa.

Comenta el Sr. Pérez,

que el día 25 de ese mes despidió a un empleado que laboro normalmente hasta su

salida acordada que fue el 29 de Septiembre del

2014 y al día siguiente

de su salida ya no estaba la información.

Nos comenta que

sospecha de esta persona ya que ha visto trabajando al ex empleado en una

empresa similar que ha puesto su hermano. El Sr Pérez levantó una denuncia de

robo de información, llevando el caso a la justicia.

FASES APLICADAS A LA INVESTIGACION DEL DELITO

EN MENCION.

FASE 1 IDENTIFICACIÓN:

Etapa 1: Levantamiento de información inicial

para el Análisis Forense:

Estando en

el lugar de los hechos nuestro equipo de investigación de informática forense

procedió a rotular con sus respectivas características físicas y técnicas el

objeto de estudio. Al iniciar el análisis forense se le aplicaron al afectado

unos formatos de solicitud de información donde el; a través de unas preguntas

preestablecidas nos dio la información básica

para iniciar a solucionar el caso:

Descripción del Delito informático:

· Fecha del incidente:25- 30 de

Septiembre del 2014

· Duración del incidente: 5 días

· Detalles del incidente: un archivo

de Excel que se encontraba alojado en el computador PC micro torre G1 200 HP

que sirve como host de almacenamiento central de su oficina ya no existe. Este

archivo contenía información muy delicada de proveedores y clientes de la

empresa.

Basado en el testimonio y entrevista realizada

al señor Pepito Pérez, se realiza la línea de investigación del caso para poder

dar inicio a la misma:

|

25 septiembre

2014:

Se realiza la notificación

de despido al empleado

|

|

29 septiembre

2014:

El empleado dejo de trabajar

en la empresa, ese día el empleado manipulo el archivo, lo copio para uso

de este mismo y lo borro del sistema

|

|

30 septiembre

2014:

El señor Pepito Pérez revisa

el computador de la empresa

y se da cuenta que un

archivo de Excel que se encontraba alojado en el PC micro torre G1 200 HP que sirve como

host de almacenamiento central de su oficina ya no existe. Lo cual es muy

grave porque Este archivo contenía información muy delicada de proveedores

y clientes de la empresa

|

|

1 octubre 2014:

El señor Pepito Pérez procede a hacer la respetiva denuncia

ante las autoridades , por robo de información ya que este se da cuenta

que el empleado que despidió está trabajando en otra empresa similar

propiedad de hermano del señor Pepito , pudendo hacer uso de la

información robada para beneficio de la empresa rival

|

|

1 octubre 2014:

El señor Pepito Pérez procede a contratar a nuestro grupo de

Informática Forense para hacer la respectiva investigación del caso y

enviar las pruebas a la autoridad competente y nos vas contando lo

acontecido hasta el momento.

A partir de ahora nuestro

grupo empieza hacer la investigación aplicando cada una de las Fases y

técnicas de la Informática Forense

|

INFORMACIÓN GENERAL DEL CASO:

· Área: sistemas

· Nombre de la dependencia: centro

computo

· Responsable del sistema afectado: Juan Pérez

· Cargo: Administrador centro computo

· E-mail:sistemas4ruedas@gmail.com

· Teléfono:6364578

· Extensión:8032

· Celular:3174151204

Información sobre el equipo afectado:

· Marca y modelo: PC micro torre

G1 200 HP (F4J86LT)

· Capacidad de la RAM: SDRAM DDR3

de 4 GB y 1600 MHz (1 x 4 GB)

· Capacidad del disco duro: SATA de

3,5" 500 GB y 7200 rpm

· Modelo del procesador: Intel®

Pentium® J2850 con tarjeta de gráficos HD Intel (2,4 GHz, 2 MB de caché, 4

núcleos)

· Sistema operativo (nombre y versión): Windows 8.1

Pro 64

· Función del equipo: host de almacenamiento

· Tipo de información procesada por el equipo: información

muy delicada de proveedores y clientes de la empresa

· Dirección IP:192.168.1.20

· Foto del equipo :

Etapa 2: Aseguramiento de la escena

Evidencia

del crimen: PC

micro torre G1 200 HP; nuestro equipo aseguro la escena del crimen y no permitió

que nadie ajeno a la investigación manipulara el equipo, a través del aseguramiento

del perímetro donde está el equipo afectado.

Tipo de dispositivo: sistema informático

Medio de almacenamiento

ambos tipos:

Volátil por que cuenta con memorias RAM:

ü

SDRAM

DDR3 de 4 GB y 1600 MHz (1 x 4 GB)

Y no volátil por que

cuenta con:

ü

Bahías

para unidades: externas Uno de 5,25"

ü

Unidad

interna :500 GB hasta 1 TB SATA (de 7.200 rpm) 4

ü

Unidad

óptica: Grabadora SATA de DVD SuperMulti DVD-ROM SATA

FASE

2 VALIDACIÓN Y PRESERVACIÓN:

Etapa

1: Copias de la evidencia

La

información se encontraba almacenada en los discos duros, por este motivo se

procedió a extraerlos del dispositivo PC micro torre G1 200 HP y ser utilizados

como evidencia; en el laboratorio se procedió a realizar dos copias o imágenes

del contenido total del disco y lo etiquetamos teniendo en cuenta la evidencia

original.

Además

de esto se incluyeron las correspondientes sumas hash para comprobar la

integridad de cada una de las copias

usando funciones MD5 o SHA1, a través

del programa OSFORENCIS, el cual nos permitió realizar con éxito estas

operaciones. Al final Incluimos firmas en las etiquetas de cada copia de la

evidencia y sobre el propio medio de almacenamiento; las cuales contenían fecha

y hora de la extracción del equipo, datos de la persona que realizó la

operación, fecha, hora y lugar donde almacenaron las copias. Adicionalmente a

lo anterior las copias fueron almacenadas en sitios con condiciones óptimas y

seguras, que permitan mitigar riesgos como electromagnetismo, cambios bruscos

de temperatura y robo; que puedan alterar el contenido de las mismas.

Etapa

2: Cadena de custodia

Para

el control de la custodia, nuestra empresa de investigación lleva un riguroso

control a través de un registro documental donde estarán registradas todas y

cada una de las personas que manipulen las evidencias hasta su almacenamiento,

ya sea para realizar la entrega a las autoridades o para realizar las

evaluaciones.

En ese registro se manejaron datos como:

· Dónde, cuándo y quién

examinó la evidencia, incluyendo su nombre, su cargo, un número de

identificación, fechas y horas de manipulación, etc.

· Quién estuvo

custodiando la evidencia, durante cuánto tiempo y dónde se almacenó.

· Cuando se cambie la

custodia de la evidencia también se deberá documentar cuándo y cómo se produjo

la transferencia y quién la transportó.

FASE

3 ANALISIS Y DESCUBRIMIENTO DE LA EVIDENCIA:

En esta fase nuestro

equipo de investigación preparo las herramientas, técnicas, autorizaciones de

monitoreo y soporte administrativo para iniciar el análisis forense sobre las

evidencias obtenidas o presentadas por el administrador del servidor, luego

reconstruyo con todos los datos disponibles la línea temporal del ataque,

determinando la cadena de acontecimientos que tuvieron lugar desde el inicio

del ataque, hasta el momento de su descubrimiento.

Etapa 1:

Preparación para el análisis

Se acondiciono un

entorno de trabajo adecuado a la investigación que se realizó.

Trabajamos con las

imágenes que se recopilaron como evidencias, teniendo en cuenta que las

imágenes debían estar montadas tal cual como estaban en el sistema

comprometido.

Para el análisis de los

respectivos discos se utilizaron programas como virtual box y una versión LIVE

de sistemas operativos especializado en el análisis forense como CAINE; el cual

nos permitió interactuar con las imágenes montadas pero sin modificarlas. También

se usaron para el análisis programas como AUTOPSY y OSFORENCIS; los cuales nos

permitieron la identificación y descubrimiento de información relevante en las

fuentes de datos.

Imagen

tomada de: http://tic-seguridad.blogspot.com/2012/03/los-delitos-informaticos-y-la-evidencia.html

Etapa 2: Reconstrucción del ataque

Para esta etapa, nuestro equipo de investigación creo una línea temporal

y analizando la imagen con AUTOPSY, logramos la recuperación de los siguientes

datos:

ü Marcas de tiempo MACD

(fecha y hora de modificación, acceso, creación y borrado).

ü Ruta completa.

ü Tamaño en bytes y tipo

de fichero.

ü Usuarios y grupos a

quien pertenece.

ü Permisos de acceso.

ü Si fue borrado o no

A continuación revisamos

algunos antecedentes como los ficheros y

directorios que han sido creados, modificados o borrados recientemente o que

instalaciones de programas se han realizado antes y después del ataque; y que

además se encuentren en rutas poco comunes. Ya que por lo general la mayoría de los atacantes y sus

herramientas crearán directorios y descargarán sus “aplicaciones” en lugares

donde no se suele mirar, como por ejemplo en los directorios temporales.

Al entrar en materia en

cuanto al análisis de la imagen el grupo de investigación se centró en detalles

como:

ü los archivos del

sistema que han modificados antes, durante y después del ataque.

ü Averiguar la ubicación

de los archivos ocultos y de qué tipo son.

ü Identificar los

archivos borrados o fragmentos de éstos, los cuales pueden ser restos de logs y

registros borrados por los atacantes,

Se destaca la

importancia de realizar imágenes de los discos pues a través de eso se puede

acceder al espacio residual que hay detrás de cada archivo y leer en zonas que

el sistema operativo no ve. (Cabe recordar que los ficheros suelen almacenarse

por bloques cuyo tamaño de clúster depende del tipo de sistema de archivos que

se emplee).

Al realizar la

investigación se tuvieron en cuenta factores como ir de lo general a lo

particular, por ejemplo partir de los archivos borrados, intentar recuperar su

contenido, anotar su fecha de borrado y compararla con la actividad del resto

de los archivos. Ya que en esos momentos es posible que se estuviesen dando los

primeros pasos del ataque.

Al examinar con más

detalle los ficheros logs y registros, queríamos encontrar indicios del ataque

y a través de esto intentar buscar una correlación temporal entre eventos. Ya

que los archivos log y de registro son generados de forma automática por el

propio sistema operativo o por aplicaciones específicas, conteniendo datos

sobre accesos al equipo, errores de inicialización, creación o modificación de

usuarios, estado del sistema, etc. Por lo que a través del análisis de este tipo

de archivos podremos obtener información de entradas extrañas y compararlas con

la actividad de los ficheros.

Además de eso se

buscaron indicios de edición del archivo de contraseñas, creación de usuarios y

cuentas extrañas, teniendo en cuenta la hora que en la que se inició el ataque

del sistema.

Como el sistema

operativo de la maquina afectada es Windows podemos ver el editor de registro

de este, las sesiones de usuario, los archivos de configuración del sistema

(msconfig), las propiedades del disco duro , la información del sistema

(msinfo32),como el apoyo de las herramientas software dedicadas al análisis

forense.

Con todo lo

anteriormente expuesto, lograremos avanzar y llegar a la etapa 3 que es la determinación del ataque; en la cual lograremos

establecer si el atacante fue el empleado que despidieron, en donde

probablemente su accionar fue copiar el archivo a alguna USB, eliminarlo o si

accedió de forma remota fuera de la empresa usando técnicas hacker o cracker

para tener control del sistema y apoderarse de los archivos de este, saboteando

o alterando la ubicación y

características del archivo de Excel perdido. Ya hecho lo anteriormente

mencionado usaremos la etapa 4 para

definir si el sospechoso, que es este caso es el empleado despedido, lo hizo

solo o si alguien más le ayudo; esto con el fin de llevarlos a la justicia para

que respondan por sus actos.

En la etapa 5 estableceremos un perfil de atacante, en este caso si llegase a ser

culpable el empleado al que despidieron seria su perfil; todo esto con el fin

de establecer medidas en el personal y que no vuelva a pasar en el futuro lo

mismo.

Y finalmente en la etapa

6 evaluaremos que consecuencias

negativastuvo este incidente y como lo debe evitar la organización a futuro

para que la información de empresa CUATRO RUEDAS no se vea comprometida

afectando la productividad y exponiéndola a la bancarrota o en su defecto que

su competencia se apodere de la información.

SEGÚN LA

LEGISLACIÓN COLOMBIANA Y EN ESPECÍFICO EN LA LEY 1273 DEL 2009, PODEMOS

CLASIFICAR DE MANERA CONCRETA ESTE DELITO DE LA SIGUIENTE MANERA:

Cabe

aclarar que un delito informático es todo acto o conducta que está orientada

alterar, manipular, destruir algún sistema informático y sus activos como son

la información contenida en estos sistemas y sus componentes hardware y

software que hacen parte de los mismos.

Si vemos

los parámetros que están dentro de la ley 1273 del 2009 Protección de la información y datos; en nuestro país y sus

respectivos artículos contenidos dentro de esta ley, vemos que se cometió en el

caso que estamos investigando las siguientes

faltas:

utilización indebida de información

privilegiada, según artículo 258; Se presentó filtración por parte de personal

interno con el fin de obtener beneficio propio o remuneración alguna por parte

de la competencia con el fin de obtener información confidencial, la misma se

pudo realizar por correo electrónico o medios extraíbles.

Acceso abusivo a un sistema informático, según el

artículo 269ª; ya que el empleado que despidió el señor Pepito Pérez, accedió

de manera ilegal al sistema, ya que no tenía los privilegios para acceder al

sistema y hacer operaciones sobre este.

También

sobre el empleado que despidieron debe sancionarse según el artículo 269D Daño Informático. El que, sin

estar facultado para ello, destruya, dañe, borre, deteriore, altere o suprima

datos informáticos, o un sistema de tratamiento de información o sus partes o

componentes lógicos, debido a que este empleado borro o copio el archivo de Excel en alguna

ubicación diferente de donde estaba guardado

y lo guardo en algún dispositivo diferente (como USB) ya que el archivo

original no se encuentra en la ubicación original

También

recae sobre este empleado el delito cometido la violación de datos personales, articulo 269F que nos indica que la

persona que no está autorizada para vender , intercambiar ofrecer o divulgar datos personales de otra persona u

organización contenidos en archivos ,bases de datos , ficheros o similares para

beneficio de este o de terceros, ya que es de conocimiento de la empresa CUATRO

RUEDAS, que el empleado despedido está trabajando con su hermano en una empresa de características similares y

por lo tanto esta información perdida que contiene los proveedores y clientes

del señor pepito Pérez pueden servir

para que la empresa competencia de esta , se lucre u obtenga ganancias o acapare la clientela que

tenía el señor pepito Pérez ,

afectándole el patrimonio económico o el mercado de su empresa.

Por lo

tanto el empleado despedido deberá pagar cárcel o sanciones correspondientes

que están contemplados en cada uno de estos artículos.

Además de

esto la ley contempla agravantes a las penas mencionadas anteriormente, en

donde la pena aumentaría si esa conducta se cometiere; en este caso en

específico tenemos los siguientes agravantes:

ü Aprovechamiento

de la confianza depositada por el poseedor de la información o por quien

tuviere un vínculo contractual con este.

ü Dando a

conocer el contenido de la información en perjuicio de otro.

ü Obteniendo

provecho para sí o para un tercero.

CONCLUSIONES

Una vez

analizado el estudio de caso del señor Pepito Pérez en la empresa CUATRO

RUEDAS se concluye lo siguiente:

ü La

resolución de situaciones donde se exige que se atienda la singularidad y

complejidad de contextos específicos, atiende la estrategia que respeta la

subjetividad personal y las interacciones que se producen en el grupo

colaborativo donde se analiza el caso objeto de estudio.

ü Se obtuvo

conocimiento y se aplicaron las normas legales que tipifican el delito informático

mediante el uso adecuado de las técnicas de la informática forense.

ü Se trabajó

en una solución creativa a las incidencias de un delito informático en el desarrollo

de una investigación digital utilizando las fases de la informática forense.

ü Se cumplió

con la aplicación a las normas legales para identificar un fraude informático acorde

al tipo de delito informático relacionado en la ley Colombiana (ley 1273 de

2009).

ü Se realizó

una comprensión de los conceptos de un delito informático que se pueden

identificar dentro de un caso de informática forense.

ü Se propuso

de forma organizada las fases de la informática forense para esclarecer un caso

de delito informático.

ü Se

establece la ilegalidad de un fraude informático mediante la aplicación de las normas

que tipifican el delito informático. (ley 1273 de 2009)

ü Se

diseñaron logos de la empresa SEINFO para el análisis del caso

REFERENCIAS

Cabrera H

(2013). Introducción Informática Forense. http://datateca.unad.edu.co/contenidos/233012/unidad_1/u1_introduccion%20a%20la%20informatica%20forense.pdf

Introducción

a la Informática ForenseMartín Acurio Del Pino,

Santiagohttp://www.criptored.upm.es/descarga/IntroduccionInformaticaForense.zip

Actualidad

y futuro del derecho procesal:principios, reglas y pruebas. http://books.google.com.co/books?id=YWwTivkf_UC&pg=PA222&dq=%22evidencia+digital%22&hl=es&sa=X&ei=GRKBUsTFBajNsATa2IH4Ag&ved=0CGgQ6AEwCQ#v=onepage&q=%22evidencia%20digital%22&f=false

Delitos

Informáticos: Generalidades Dr. Santiago Acurio Del Pino. Profesor de Derecho

Informático de la PUCE. http://www.oas.org/juridico/spanish/cyb_ecu_delitos_inform.pdf

Cabrera H

(2013).Fases informática forensedisponible

en:http://datateca.unad.edu.co/contenidos/233012/unidad_1/u1_fases_de_la_informatica_forense.pdf

Perícia

Forense Aplicada à Informática Escritopor ANDREY RODRIGUES DE FREITAS. http://books.google.com.co/books?id=HTMhC3RxR0C&printsec=frontcover&dq=informatica+forense&hl=es&sa=X&ei=xwKBUte5IOXJsQS4hYCQCQ&redir_esc=y#v=onepage&q=informatica%20forense&f=false

Cabrera H (2013). Acciones

en la escena. http://datateca.unad.edu.co/contenidos/233012/unidad_1/u1_acciones_en_la_escena_del_fraude_informatico.pdf

Clonezilla, siga las

instrucciones en. http://www.ajpdsoft.com/modules.php?name=News&file=article&sid=524

Ley 1273 de 2009. http://www.deltaasesores.com/articulos/autoresinvitados/otros/3576-ley-de-delitos-informaticos-encolombia

Suscribirse a:

Comentarios (Atom)